Aunque la mayoría de los administradores de red disponen de una gran cantidad de herramientas de monitorización y análisis de puertos… Nmap es quizás el más popular.Los administradores de redes, los administradores de IT y los profesionales de la seguridad se enfrentan a una batalla interminable, comprobando constantemente qué es lo que se está ejecutando en sus redes y las vulnerabilidades que acechan en su interior. Aunque existe una gran cantidad de utilidades de monitorización disponibles para el mapeo de redes y la auditoría de seguridad, nada supera la combinación de versatilidad y usabilidad de Nmap.

¿Qué es Nmap?

Nmap, abreviatura de Network Mapper, es una herramienta gratuita de código abierto para la exploración de vulnerabilidades y la detección de redes. Los administradores de red utilizan Nmap para identificar qué dispositivos se están ejecutando en sus sistemas, descubrir los hosts disponibles y los servicios que ofrecen, encontrar puertos abiertos y detectar riesgos de seguridad.

Nmap puede ser utilizado para monitorear hosts individuales así como redes extensas que abarcan cientos de miles de dispositivos y multitudes de subredes.

Aunque Nmap ha evolucionado a lo largo de los años y es extremadamente flexible, en el fondo es una herramienta de escaneo de puertos, que recopila información enviando paquetes sin procesar a los puertos del sistema. Escucha las respuestas y determina si los puertos están abiertos, cerrados o filtrados de alguna manera. (Otros términos utilizados para el análisis de puertos incluyen descubrimiento o enumeración de puertos).

Port scanning

Los paquetes que Nmap envía devuelven direcciones IP y una gran cantidad de otros datos, lo que le permite identificar todo tipo de atributos de la red, permite crear un perfil o mapa de la red y un inventario de hardware y software.

Diferentes protocolos utilizan diferentes tipos de estructuras de paquetes. Nmap emplea protocolos de capa de transporte que incluyen TCP (Transmission Control Protocol), UDP (User Datagram Protocol) y SCTP (Stream Control Transmission Protocol), así como protocolos de soporte como ICMP (Internet Control Message Protocol), utilizados para enviar mensajes de error.

Los distintos protocolos sirven para diferentes propósitos y puertos del sistema. Por ejemplo, la sobrecarga de recursos de UDP es adecuada para la transmisión de vídeo en tiempo real, en la que se sacrifican algunos paquetes perdidos a cambio de velocidad, mientras que los vídeos de transmisión en tiempo no real en YouTube se almacenan en búferes y utilizan el protocolo TCP más lento, aunque más fiable.

Junto con sus muchas otras características, las capacidades fundamentales de escaneo de puertos y captura de paquetes de Nmap están siendo constantemente mejoradas.

«En este momento estamos muy centrados en nuestro paquete Npcap de captura de controladores y librerías para Windows», señaló el autor de Nmap Gordon Lyon en una respuesta por correo electrónico a las preguntas sobre el software. «Hace que Nmap sea más rápido y potente en Windows y ahora también es utilizado por muchas otras aplicaciones. Hemos hecho ocho versiones de Npcap este año.».

Como usar Nmap

Existe una amplia gama de utilidades de monitorización de red gratuitas, así como escáneres de vulnerabilidades de código abierto gratuitos disponibles para administradores de red y auditores de seguridad. Lo que hace que Nmap destaque como la herramienta que los administradores de IT y de redes necesitan conocer es su flexibilidad y potencia. Aunque la base de la funcionalidad de Nmap es el análisis de puertos, permite una variedad de capacidades relacionadas, incluyendo:

- Mapeo de red: Nmap puede identificar los dispositivos en una red (también llamado descubrimiento de host), incluyendo servidores, enrutadores y conmutadores, y cómo están conectados físicamente.

- Detección de SO: Nmap puede detectar los sistemas operativos que se ejecutan en los dispositivos de red (también llamados OS fingerprinting), proporcionando el nombre del proveedor, el sistema operativo subyacente, la versión del software e incluso una estimación del tiempo de actividad de los dispositivos.

- Descubrimiento de servicios: Nmap no sólo puede identificar hosts en la red, sino también si actúan como servidores de correo, web o de nombres, y las aplicaciones y versiones particulares del software relacionado que están ejecutando.

- Auditoría de seguridad: Averiguar qué versiones de sistemas operativos y aplicaciones se están ejecutando en los hosts de red permite a los administradores de red determinar su vulnerabilidad a fallas específicas. Si un administrador de red recibe una alerta sobre una vulnerabilidad en una versión particular de una aplicación, por ejemplo, puede escanear su red para identificar si esa versión de software se está ejecutando en la red y tomar medidas para parchear o actualizar los hosts relevantes. Los scripts también pueden automatizar tareas como la detección de vulnerabilidades específicas.

Zenmap, la interfaz gráfica de Nmap

Zenmap es la interfaz gráfica de usuario de Nmap y proporciona cientos de opciones. Permite a los usuarios hacer cosas como guardar los escaneos y compararlos, ver los mapas de topología de la red, ver las pantallas de los puertos que se ejecutan en un host o en todos los hosts de una red y almacenar los escaneos en una base de datos en la que se pueden realizar búsquedas.

Ejemplos prácticos

Estos ejemplos son extraidos del siguiente sitio: https://www.linux-party.com/26-hackers/9118-29-practicos-ejemplos-de-nmap-para-administradores-de-sistemas-redes

1. Analizar un sistema con nombre de host y la dirección IP

La herramienta Nmap ofrece varios métodos para analizar un sistema. En este ejemplo, estoy realizando una exploración utilizando el nombre de host como server2.mimaquina.com para averiguar todos los puertos abiertos, servicios y la dirección MAC del sistema.

Escaneo mediante el nombre de host

[root@server1 ~]# nmap server2.mimaquina.com Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 15:42 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.415 seconds You have new mail in /var/spool/mail/root

Escaneo mediante direcciones IP

[root@server1 ~]# nmap 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-18 11:04 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 958/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.465 seconds You have new mail in /var/spool/mail/root

Escanear utilizando la opción “-v”

Se puede ver que el siguiente comando con la opción «-v» está dando una información más detallada acerca de la máquina remota.

[root@server1 ~]# nmap -v server2.mimaquina.com

Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 15:43 EST

Initiating ARP Ping Scan against 192.168.0.101 [1 port] at 15:43

The ARP Ping Scan took 0.01s to scan 1 total hosts.

Initiating SYN Stealth Scan against server2.mimaquina.com (192.168.0.101) [1680 ports] at 15:43

Discovered open port 22/tcp on 192.168.0.101

Discovered open port 80/tcp on 192.168.0.101

Discovered open port 8888/tcp on 192.168.0.101

Discovered open port 111/tcp on 192.168.0.101

Discovered open port 3306/tcp on 192.168.0.101

Discovered open port 957/tcp on 192.168.0.101

The SYN Stealth Scan took 0.30s to scan 1680 total ports.

Host server2.mimaquina.com (192.168.0.101) appears to be up ... good.

Interesting ports on server2.mimaquina.com (192.168.0.101):

Not shown: 1674 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

957/tcp open unknown

3306/tcp open mysql

8888/tcp open sun-answerbook

MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems)

Nmap finished: 1 IP address (1 host up) scanned in 0.485 seconds

Raw packets sent: 1681 (73.962KB) | Rcvd: 1681 (77.322KB)

3 Escanear varios hosts

Puede escanear múltiples hosts simplemente escribiendo sus direcciones IP o nombres de host con Nmap.

[root@server1 ~]# nmap 192.168.0.101 192.168.0.102 192.168.0.103 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:06 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 3 IP addresses (1 host up) scanned in 0.580 seconds

4. Analizar todo una subred

Puede escanear toda una subred o rango de direcciones IP con Nmap proporcionando el comodín * con él.

[root@server1 ~]# nmap 192.168.0.* Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:11 EST Interesting ports on server1.mimaquina.com (192.168.0.100): Not shown: 1677 closed ports PORT STATE SERVICE 22/tcp open ssh 111/tcp open rpcbind 851/tcp open unknown Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 256 IP addresses (2 hosts up) scanned in 5.550 seconds You have new mail in /var/spool/mail/root

El resultado anterior se puede ver que nmap escanea toda una subred y le dio la información sobre los hosts que están en la red.

5. Analizar varios servidores utilizando el último octeto de la dirección IP

Puede llevar a cabo exploraciones en varias direcciones IP simplemente especificando el último octeto de la dirección IP. Por ejemplo, aquí se realiza un análisis de las direcciones IP 192.168.0.101, 192.168.0.102 y 192.168.0.103.

[root@server1 ~]# nmap 192.168.0.101,102,103 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:09 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 3 IP addresses (1 host up) scanned in 0.552 seconds You have new mail in /var/spool/mail/root

6. Analizar la lista de los ejércitos de un archivo

Si usted tiene más hosts para escanear y todos los detalles de acogida están escritos en un archivo, puede hacer que nmap directamente lea ese archivo y realice el análisis. Vamos a ver cómo hacerlo.

Crear un archivo de texto llamado «nmaptest.txt» y definir todas las direcciones IP o nombre de host del servidor que desea hacer una exploración.

[root@server1 ~]# cat > nmaptest.txt localhost server2.mimaquina.com 192.168.0.101

A continuación, ejecute el siguiente comando con la opción «iL» con el comando nmap para escanear todas las direcciones IP que aparece en el archivo.

[root@server1 ~]# nmap -iL nmaptest.txt Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-18 10:58 EST Interesting ports on localhost.localdomain (127.0.0.1): Not shown: 1675 closed ports PORT STATE SERVICE 22/tcp open ssh 25/tcp open smtp 111/tcp open rpcbind 631/tcp open ipp 857/tcp open unknown Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 958/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 958/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 3 IP addresses (3 hosts up) scanned in 2.047 seconds

7. Escanear un rango de direcciones IP

Usted puede especificar un rango de direcciones IP en el desempeño de escaneo con Nmap.

[root@server1 ~]# nmap 192.168.0.101-110 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:09 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 10 IP addresses (1 host up) scanned in 0.542 seconds

8. Escaneado por Red Excluyendo hosts remotos

Puede excluir algunos hosts al realizar una exploración de red completa o cuando se escanea con los comodines con la opción de «–exclude».

[root@server1 ~]# nmap 192.168.0.* --exclude 192.168.0.100 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:16 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 255 IP addresses (1 host up) scanned in 5.313 seconds You have new mail in /var/spool/mail/root

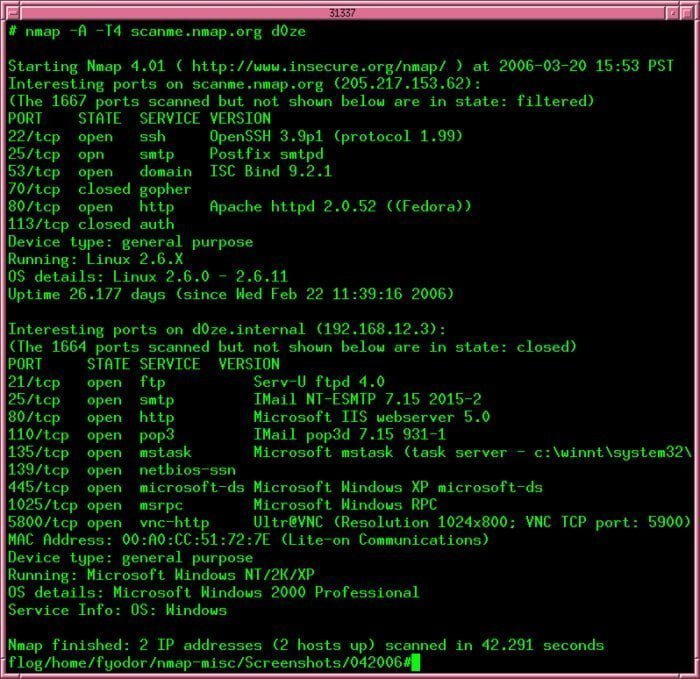

9. Información Scan OS y Traceroute

Con Nmap, puede detectar qué sistema operativo y la versión que está ejecutando en el host remoto. Para habilitar la detección de sistema operativo y versión, la exploración de la escritura y la Ruta de seguimiento, podemos usar la opción «-A» con NMAP.

[root@server1 ~]# nmap -A 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:25 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) 80/tcp open http Apache httpd 2.2.3 ((CentOS)) 111/tcp open rpcbind 2 (rpc #100000) 957/tcp open status 1 (rpc #100024) 3306/tcp open mysql MySQL (unauthorized) 8888/tcp open http lighttpd 1.4.32 MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) No exact OS matches for host (If you know what OS is running on it, see http://www.insecure.org/cgi-bin/nmap-submit.cgi). TCP/IP fingerprint: SInfo(V=4.11%P=i686-redhat-linux-gnu%D=11/11%Tm=52814B66%O=22%C=1%M=080027) TSeq(Class=TR%IPID=Z%TS=1000HZ) T1(Resp=Y%DF=Y%W=16A0%ACK=S++%Flags=AS%Ops=MNNTNW) T2(Resp=N) T3(Resp=Y%DF=Y%W=16A0%ACK=S++%Flags=AS%Ops=MNNTNW) T4(Resp=Y%DF=Y%W=0%ACK=O%Flags=R%Ops=) T5(Resp=Y%DF=Y%W=0%ACK=S++%Flags=AR%Ops=) T6(Resp=Y%DF=Y%W=0%ACK=O%Flags=R%Ops=) T7(Resp=Y%DF=Y%W=0%ACK=S++%Flags=AR%Ops=) PU(Resp=Y%DF=N%TOS=C0%IPLEN=164%RIPTL=148%RID=E%RIPCK=E%UCK=E%ULEN=134%DAT=E) Uptime 0.169 days (since Mon Nov 11 12:22:15 2013) Nmap finished: 1 IP address (1 host up) scanned in 22.271 seconds You have new mail in /var/spool/mail/root

En la salida anterior, se puede ver que nmap se acercó con la huella digital TCP / IP del sistema operativo que se ejecuta en máquinas remotas y es más específico sobre el puerto y los servicios que se ejecutan en los hosts remotos.

10. Activar la Detección de OS con Nmap

Utilice la opción «-O» y «-osscan-guess» también ayuda a descubrir la información del sistema operativo.

[root@server1 ~]# nmap -O server2.mimaquina.com Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:40 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) No exact OS matches for host (If you know what OS is running on it, see http://www.insecure.org/cgi-bin/nmap-submit.cgi). TCP/IP fingerprint: SInfo(V=4.11%P=i686-redhat-linux-gnu%D=11/11%Tm=52815CF4%O=22%C=1%M=080027) TSeq(Class=TR%IPID=Z%TS=1000HZ) T1(Resp=Y%DF=Y%W=16A0%ACK=S++%Flags=AS%Ops=MNNTNW) T2(Resp=N) T3(Resp=Y%DF=Y%W=16A0%ACK=S++%Flags=AS%Ops=MNNTNW) T4(Resp=Y%DF=Y%W=0%ACK=O%Flags=Option -O and -osscan-guess also helps to discover OS R%Ops=) T5(Resp=Y%DF=Y%W=0%ACK=S++%Flags=AR%Ops=) T6(Resp=Y%DF=Y%W=0%ACK=O%Flags=R%Ops=) T7(Resp=Y%DF=Y%W=0%ACK=S++%Flags=AR%Ops=) PU(Resp=Y%DF=N%TOS=C0%IPLEN=164%RIPTL=148%RID=E%RIPCK=E%UCK=E%ULEN=134%DAT=E) Uptime 0.221 days (since Mon Nov 11 12:22:16 2013) Nmap finished: 1 IP address (1 host up) scanned in 11.064 seconds You have new mail in /var/spool/mail/root

11. Escanear un anfitrión para Detectar Firewall

El siguiente comando realizará una búsqueda en un host remoto para detectar si los filtros de paquetes o Firewall se utiliza por el anfitrión.

[root@server1 ~]# nmap -sA 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:27 EST All 1680 scanned ports on server2.mimaquina.com (192.168.0.101) are UNfiltered MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.382 seconds You have new mail in /var/spool/mail/root

12. Escanear un anfitrión para comprobar su protección por Firewall

Para escanear un host si está protegido por ningún software de filtrado de paquetes o cortafuegos.

[root@server1 ~]# nmap -PN 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:30 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.399 seconds

13. Averigüe que redes están activas (vivas)

Con la ayuda de la opción «-sP» simplemente podemos comprobar qué hosts están vivos y en red, con esta opción se salta nmap detección de puertos y otras cosas.

[root@server1 ~]# nmap -sP 192.168.0.* Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-18 11:01 EST Host server1.mimaquina.com (192.168.0.100) appears to be up. Host server2.mimaquina.com (192.168.0.101) appears to be up. MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 256 IP addresses (2 hosts up) scanned in 5.109 seconds

14. Realizar un análisis rápido

Usted puede realizar un análisis rápido con la opción «-F» para las exploraciones para los puertos que figuran en los archivos de nmap-services y deja todos los demás puertos.

[root@server1 ~]# nmap -F 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:47 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1234 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.322 seconds

15. Encontrar versión de Nmap

Puede encontrar la versión de Nmap está ejecutando en su máquina con la opción «-V».

[root@server1 ~]# nmap -V Nmap version 4.11 ( http://www.insecure.org/nmap/ ) You have new mail in /var/spool/mail/root

16. Puertos de escaneo de forma consecutiva

Utilice el indicador «-r» para hacerlo no de forma aleatoria.

[root@server1 ~]# nmap -r 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 16:52 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.363 seconds

17. Interfaces de impresión de host y Rutas

Usted puede encontrar la interfaz y ruta de información de host con nmap con la opción «-iflist».

[root@server1 ~]# nmap --iflist Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:07 EST ************************INTERFACES************************ DEV (SHORT) IP/MASK TYPE UP MAC lo (lo) 127.0.0.1/8 loopback up eth0 (eth0) 192.168.0.100/24 ethernet up 08:00:27:11:C7:89 **************************ROUTES************************** DST/MASK DEV GATEWAY 192.168.0.0/0 eth0 169.254.0.0/0 eth0

En la salida anterior, se puede ver que el mapa está enumerando las interfaces conectadas a su sistema y sus respectivas rutas.

18. Analizar en busca de puerto específico

Hay varias opciones para descubrir los puertos en la máquina remota con Nmap. Se puede especificar el puerto que desee nmap para escanear con la opción «-p», por defecto escanea nmap sólo puertos TCP.

[root@server1 ~]# nmap -p 80 server2.mimaquina.com Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:12 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 80/tcp open http MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) sca

19. Escanear un puerto TCP

También puede especificar los tipos de puertos y los números con nmap para escanear.

[root@server1 ~]# nmap -p T:8888,80 server2.mimaquina.com Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:15 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 80/tcp open http 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.157 seconds

20. Escanear un puerto UDP

[root@server1 ~]# nmap -sU 53 server2.mimaquina.com Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:15 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 53/udp open http 8888/udp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.157 seconds

21. Scan Multiple Ports

You can also scan multiple ports using option “-p“.

[root@server1 ~]# nmap -p 80,443 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-18 10:56 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 80/tcp open http 443/tcp closed https MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.190 seconds

22. Puertos de escaneo de alcance de la red

Puede escanear puertos con rangos utilizando expresiones.

[root@server1 ~]# nmap -p 80-160 192.168.0.101

23. Encontrar versión Host Services Números

Podemos encontrar versiones de servicios que se ejecutan en máquinas remotas con la opción «-sV».

[root@server1 ~]# nmap -sV 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:48 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE VERSION 22/tcp open ssh OpenSSH 4.3 (protocol 2.0) 80/tcp open http Apache httpd 2.2.3 ((CentOS)) 111/tcp open rpcbind 2 (rpc #100000) 957/tcp open status 1 (rpc #100024) 3306/tcp open mysql MySQL (unauthorized) 8888/tcp open http lighttpd 1.4.32 MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 12.624 seconds

24. Analizar hosts remotos a través de TCP ACK (PA) y TCP Syn (PS)

A veces, los cortafuegos de filtrado de paquetes bloquea las solicitudes de ping ICMP estándar, en ese caso, podemos utilizar métodos TCP ACK y TCP Syn para escanear hosts remotos.

[root@server1 ~]# nmap -PS 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 17:51 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.360 seconds You have new mail in /var/spool/mail/root

25. Analizar Host remoto para puertos específicos con TCP ACK

[root@server1 ~]# nmap -PA -p 22,80 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 18:02 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 22/tcp open ssh 80/tcp open http MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.166 seconds You have new mail in /var/spool/mail/root

26. Analizar Host remoto para puertos específicos con TCP Syn

[root@server1 ~]# nmap -PS -p 22,80 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 18:08 EST Interesting ports on server2.mimaquina.com (192.168.0.101): PORT STATE SERVICE 22/tcp open ssh 80/tcp open http MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.165 seconds You have new mail in /var/spool/mail/root

27. Realizar un escaneo sigiloso

[root@server1 ~]# nmap -sS 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 18:10 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.383 seconds You have new mail in /var/spool/mail/root

28. Compruebe más puertos utilizando TCP Syn

[root@server1 ~]# nmap -sT 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 18:12 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open ssh 80/tcp open http 111/tcp open rpcbind 957/tcp open unknown 3306/tcp open mysql 8888/tcp open sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 0.406 seconds You have new mail in /var/spool/mail/root

29. Realizar un análisis tcp nula para engañar a un servidor de seguridad

[root@server1 ~]# nmap -sN 192.168.0.101 Starting Nmap 4.11 ( http://www.insecure.org/nmap/ ) at 2013-11-11 19:01 EST Interesting ports on server2.mimaquina.com (192.168.0.101): Not shown: 1674 closed ports PORT STATE SERVICE 22/tcp open|filtered ssh 80/tcp open|filtered http 111/tcp open|filtered rpcbind 957/tcp open|filtered unknown 3306/tcp open|filtered mysql 8888/tcp open|filtered sun-answerbook MAC Address: 08:00:27:D9:8E:D7 (Cadmus Computer Systems) Nmap finished: 1 IP address (1 host up) scanned in 1.584 seconds You have new mail in /var/spool/mail/root

Recursos

Si deseas profundizar en Nmap, la mejor fuente de información es Nmap.org, mantenida por el propio Fyodor. Otros sitios incluyen:

- Documentation.

- An Nmap reference guide, detailing what Nmap does and how it does it.

- Zenmap tutorial.

- Users of Nmap can join the Nmap-hackers mailing list to keep abreast of updates, and developers interested in testing or contributing code and suggestions can subscribe to the Nmap-dev list.

- The top 100 network security tools, picked by Nmap users.