Seguridad en WordPress: Guía Completa para Proteger tu Sitio

La seguridad en WordPress es un aspecto crítico que todos los propietarios de sitios web deben considerar seriamente. WordPress es el sistema de gestión...

Device Bound Session Credentials. Las cookies robadas ya no serán de...

Google está trabajando en una nueva función de seguridad para Chrome llamada Device Bound Session Credentials (DBSC), destinada a impedir que los atacantes utilicen...

Open Source Intelligence | ¿Qué es la inteligencia de fuente abierta...

La Inteligencia de Fuentes Abiertas (OSINT) es un método de recopilación de información de fuentes públicas u otras fuentes abiertas, que puede ser utilizado...

¿Qué es la Deep Web y cómo funciona?

La Deep Web es un término que se refiere a partes de Internet que no se pueden encontrar a través de los motores de...

DisplayDNS | Ver el historial de navegación del modo incógnito

DisplayDNS | La navegación privada o en modo incognito es una característica que permite a los usuarios ocultar sus actividades en la web. Este...

iKy – Tremenda Herramienta que recopila información a partir de un...

Project iKy es una herramienta que recopila información de un correo electrónico y muestra los resultados en una interfaz visual agradable.Este proyecto actualizó recientemente...

WhatsApp | 5 Amenazas de seguridad que debes conocer para no...

WhatsApp, la plataforma de mensajería propiedad de Facebook, es una de las aplicaciones de mensajería más populares del mundo. Se estima que más de...

WPservices | 60 Millones de Usuarios de WordPress ante una advertencia...

Según WordPress, más de 60 millones de personas han elegido este famoso software para sus sitios webs. Ahora un "ataque de Puerta Trasera" en...

Cómo acceder a la Deep Web | Guía paso a paso...

Si llegaste a esta página, estás aquí buscando formas y métodos para acceder a la Deep Web. Es muy probable que nunca hayas accedido...

¿Qué es SQL Injection y como prevenir este tipo de ataque?

SQL Injection es una vulnerabilidad de seguridad web que permite a un atacante interferir con las consultas que una aplicación realiza a su base...

Escaneo de Vulnerabilidades en Cualquier Sitio Web Usando Nikto

Antes de atacar cualquier sitio web, un hacker o especialista en Pentetration Test primero compilará toda la información necesaria como comenzar. Después de que...

¿Qué es Nmap? Por qué necesitas este mapeador de red

Aunque la mayoría de los administradores de red disponen de una gran cantidad de herramientas de monitorización y análisis de puertos... Nmap es quizás...

Metadata-Attacker | Generar archivos multimedia con metadatos maliciosos

Con este pequeño conjunto de herramientas de pentesting de código abierto se puede crear un archivo de imagen (.jpg), un audio (.mp3) o incluso...

Cómo restaurar mensajes eliminados de WhatsApp (sin copia de seguridad de...

Imagina que borraste por error algunos mensajes importantes de WhatsApp de tu teléfono. Además, debes recuperar las imágenes de WhatsApp eliminadas lo antes posible....

UFONet – DDoS attacks via Web Abuse (XSS/CSRF)

UFONet - es una herramienta diseñada para lanzar ataques DDoS contra un objetivo, utilizando vectores 'Open Redirect' de aplicaciones web de terceros, como botnet.Mira...

srm – programa de línea de comando para borrar archivos de...

SRM es un sustituto seguro para rm. A diferencia del rm estándar, sobrescribe los datos en los archivos de destino antes de desvincularse de...

Tails 1.2 – Privacidad para cualquier persona en cualquier lugar

Tails es un sistema operativo Live, que puede bootear en casi cualquier ordenador desde un DVD, memoria USB o tarjeta SD. Su objetivo es...

Darse de baja de Buscar-Cuit, Dateas, Cuit Online, BuscarDatos y DataCuit

El procedimiento consiste en informar a Google que, al poner nuestro nombre en su buscador, aparece entre los resultados páginas que publican información y...

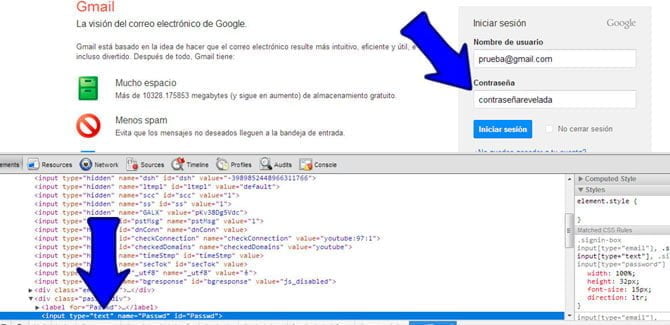

Como ver contraseña tras asteriscos?

En ocasiones cuando le das a guardar contraseña en algunos de los sitios que navegas (facebook, twitter, etc) se queda guardada tras asteriscos.Si olvidaste...

Diez pasos para blindar nuestro Facebook contra los extraños

"La mejor manera de controlar lo que la gente puede encontrar sobre ti en Facebook es elegir quién puede ver cada una de las...