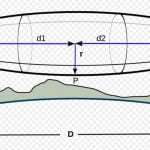

Man in The Middle, Ataque y Detección

Documento donde se detallan paso a paso como realizar un ataque Man in The Middle (Hombre en el Medio) en diferentes sistemas operativos y...

Agregar usuarios con contraseña con hash MD5 (hashed MD5 password) en...

En este post voy a explicar como agregar usuarios con contraseña con hash MD5 (hashed MD5 password) en OpenLDAP.La idea es “decirle” a nuestro...

Acuerdos de confidencialidad

Las empresas cada día se enfrentan con más frecuencia al peligro diario de fuga de valiosa información confidencial.Los “grandes activos” de las empresas hoy...

Muestran lo fácil que es burlar la seguridad corporativa

Un consultor en seguridad se adentró en una importante entidad de servicios financieros como parte de un ejercicio y accedió a los datos de...

Ingeniería social: El arte de manipular Recursos Humanos

La ingeniería social es el arte de manipular a los recursos humanos para obtener datos confidenciales que permitan tener acceso a determinada información.Consiste en...