Pendrives – Eliminar virus que convierte carpetas en accesos directos “.lnk”

Seguramente si estas en este post es porque tu Pendrive tiene un virus que hizo invisible todos tus archivos y lo llenó de accesos...

Cómo exportar una bases de datos MySQL – Comandos en Linux

Para exportar una base de datos MySQL en un archivo, simplemente escriba la siguiente sintaxis de comandos en el shell, siempre y cuando pueda...

Como saber si me están robando Internet?

Si solo tienes una laptop y un Smartphone y luego de hacer las pruebas detectas que hay 5 dispositivos conectados, déjame decirte: Lo siento,...

«hackers» en tu red wifi… como detectarlos con una aplicacion para...

Si bien el titulo del post debería ser: Evitar ataques Man In The Middle (también conocido como MITM, MitM, MIM, MiM, MITMA) o evita...

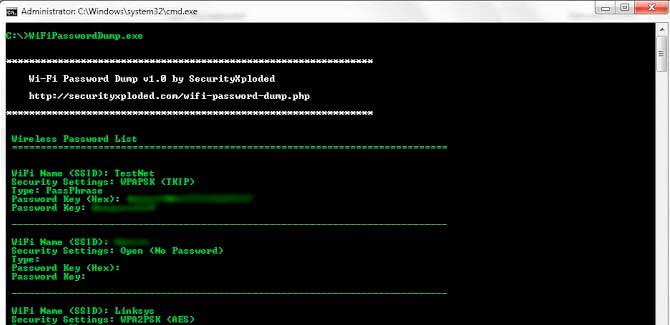

WiFi Password Dump – Herramienta para recuperar contraseñas wifi en tu...

WiFi Password Dump es una herramienta de linea de comandos de D.O.S. para recuperar todas las contraseñas WIFI almacenadas en tu sistema.

Automáticamente recupera las...

Maltego, un programa para recopilar información que a simple vista no...

Maltego es una programa que recopila información de internet y la representa de forma gráfica para que sea sencilla de analizar, es una herramienta...

Profiling: Busqueda de información en Internet de personas, empresas, etc.

Lo que internet puede decir sobre una persona es muy interesante y los buscadores como Google no son la única herramienta disponible para encontrar...

Tutorial de TCPdump

Tcpdump (y su port a Windows, Windump) son programas cuya utilidad principal es analizar el tráfico que circula por la red. Se apoya en...

BREACH o cómo romper HTTPS en sólo 30 segundos

BREACH (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext) es una nueva herramienta que utiliza una técnica mediante la cual es posible extraer...

ZMap: una herramienta que puede escanear todo Internet en menos de...

ZMap es una herramienta de código abierto desarrollada por un grupo de investigadores de la Universidad de Michigan con la cual es posible escanear...

Tutorial Actualizar Galaxy S3 XXELLC solución muerte súbita

Esto es un tutorial para poder instalar cualquier firmware oficial en nuestro Samsung Galaxy S3, es válido para el modelo i9300 y podemos buscar...

Samsung Galaxy S3, cómo solucionar el problema de la muerte súbita

El problema de la muerte súbita afecta a terminales Samsung Galaxy S3, modelo GT-I9300 y a una serie en concreto del chip de memoria...

mdk3 creando fake APs y desconectando a todos en una red...

Hace poco me paso algo muy raro... estaba conectado en un wifi publico y de repente vi que existian muchas redes falsas, luego encontre...

Cómo saber si tu Samsung Galaxy S3 es susceptible de la...

La muerte súbita del Samsung Galaxy S3 es uno de los grandes problemas a los que se ha enfrentado la compañía surcoreana en los...

Aplicaciones móviles que se pueden utilizar en las primeras etapas de...

Generalmente cuando vemos a una persona con un iPad o iPhone en sus manos pensamos que está revisando su correo, leyendo algunas noticias, twitteando,...

Secure WordPress: oculta información que puede ser útil para un atacante

Secure WordPress (descarga) es un plugin creado por el equipo de WebsiteDefender que permite ocultar de forma sencilla información que puede ser útil para un...

Al prestar, devolver o vender un dispositivo asegúrate de realizar un...

Hace algunas semanas le presté a un amigo un disco duro externo que necesitaba para respaldar algunos archivos importantes, se iba de viaje, llevaba...

[Account Killer] Elimina tu perfil de diversos Redes Sociales de forma...

Account Killer es un sitio web que recopila información sobre cómo borrar nuestro perfil de un montón de sitios y servicios diferentes y nos...

[zANTI] The Power of Backtrack on your Android

Android Network Toolkit also known as zANTI is the most comprehensive and refined pentest tool for android by Zimperium. Zimperium is founded by white...

Todo lo que necesitas para ser un verdadero detective informático

En las series de detectives, el investigador se sienta delante del ordenador del sospechoso, pulsa cuatro teclas y obtiene toda la información que buscaba....

![[Account Killer] Elimina tu perfil de diversos Redes Sociales de forma Rápida y Sencilla](https://www.marindelafuente.com.ar/wp-content/uploads/2013/04/account-killer.jpg)

![[zANTI] The Power of Backtrack on your Android](https://www.marindelafuente.com.ar/wp-content/uploads/2013/04/zanti.jpg)