Hace poco me paso algo muy raro… estaba conectado en un wifi publico y de repente vi que existian muchas redes falsas, luego encontre este un artículo en S21sec sobre mdk3 y los Beacons frames attacks donde se muestra cómo realizar una inundación de SSID para dificultar la conexión de los usuarios a una red WiFi.

Les recomiendo leerlo y complementando la información, comparto un par de funcionalidades que tiene la herramienta mdk3 y pueden ser muy divertidas para probar en casa.

mdk3 ya viene instalado en Backtrack, pero también se puede instalar en cualquier Linux http://homepages.tu-darmstadt.de/~p_larbig/wlan/). Antes de lanzarlo hay que poner la tarjeta wifi en modo monitor con un airmon-ng start wlan0 en la terminal (donde wlan0 es nuestra interfaz). Más info: http://www.aircrack-ng.org/doku.php?id=es:airmon-ng

Los siguientes comandos permiten acceder a la ayuda del programa y sus funciones:

mdk3 –fullhelp (ayuda completa)

mdk3 –help <test_mode> (ayuda de una opción en particular).

Como Poner En Modo Monitor Tarjeta Wireless

Para activar la placa en modo monitor

Ahora viene la parte divertida

Utilizando dos comandos muy simples se puede inundar el aire de redes wifi falsas y desconectar a todos los usuarios de la red wifi a la cual nosotros estamos conectados, de esta forma cuando vean que no pueden navegar intentarán conectarse de nuevo encontrándose con decenas de fake APs que no funcionan ![]()

Para crear las redes falsas hay que utilizar el siguiente comando con la opción b de beacon

mdk3 mon0 b

(donde mon0 es la interfaz monitor, se pueden listar con un airmon-ng)

Este crea varias redes wifi con nombres aleatorios, como se puede ver en la siguiente captura:

Y así lo ve un usuario de Windows:

Esta lista de nombres también se puede personalizar utilizando un archivo de texto

mdk3 mon0 b -f <lista de nombres>

lo cual puede ser mucho más divertido.

Ejemplo:

mdk3 wlan0mon b -c 1 -f ‘/root/carpeta/nombres.txt’

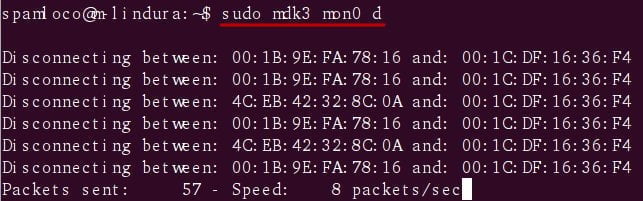

Una vez creados los APs falsos, se utiliza la opción d (Deauthentication / Disassociation) para desconectar a todos los que estén navegando del AP legítimo:

mdk3 mon0 d

Como se puede ver en la siguiente captura, se lanza un ataque por rangos de direcciones MAC lo cual provocaría una desconexión masiva de la red:

Esto puede ser muy divertido, pero también nos desconectaría a nosotros mismos y la gracia es que nosotros podamos seguir conectados mientras que el resto no . La siguiente imagen muestra a mi iPhone víctima del ataque, intentando conectarse al WiFi:

Para ello tenemos que filtrar nuestra MAC mediante el siguiente comando:

mdk3 mon0 d -w <lista de macs>

(donde <lista de macs> es un archivo de texto que incluye las MAC que queremos perdonar como nuestra notebook, movil, etc)

A su vez, con el comando -b (de Blacklist o lista negra) se puede crear una lista de MACs específicas a atacar.

En resumen, los usuarios que estén en la misma red que nosotros se quedarán sin navegar, las páginas no cargarán y se desconectarán del AP, no entenderán qué sucede, se enojarán y al intentar conectarse de nuevo verán una lista enorme de redes disponibles que no sirven para nada.

Fuente: http://foro.spamloco.net/mdk3-creando-fake-aps-y-desconectando-a-todos-de-la-wifi-t1832.html