Open Source Intelligence | ¿Qué es la inteligencia de fuente abierta...

La Inteligencia de Fuentes Abiertas (OSINT) es un método de recopilación de información de fuentes públicas u otras fuentes abiertas, que puede ser utilizado...

[Account Killer] Elimina tu perfil de diversos Redes Sociales de forma...

Account Killer es un sitio web que recopila información sobre cómo borrar nuestro perfil de un montón de sitios y servicios diferentes y nos...

Man in The Middle, Ataque y Detección

Documento donde se detallan paso a paso como realizar un ataque Man in The Middle (Hombre en el Medio) en diferentes sistemas operativos y...

Seguridad en WordPress: Guía Completa para Proteger tu Sitio

La seguridad en WordPress es un aspecto crítico que todos los propietarios de sitios web deben considerar seriamente. WordPress es el sistema de gestión...

DisplayDNS | Ver el historial de navegación del modo incógnito

DisplayDNS | La navegación privada o en modo incognito es una característica que permite a los usuarios ocultar sus actividades en la web. Este...

Muestran lo fácil que es burlar la seguridad corporativa

Un consultor en seguridad se adentró en una importante entidad de servicios financieros como parte de un ejercicio y accedió a los datos de...

WPservices | 60 Millones de Usuarios de WordPress ante una advertencia...

Según WordPress, más de 60 millones de personas han elegido este famoso software para sus sitios webs. Ahora un "ataque de Puerta Trasera" en...

Todo lo que necesitas para ser un verdadero detective informático

En las series de detectives, el investigador se sienta delante del ordenador del sospechoso, pulsa cuatro teclas y obtiene toda la información que buscaba....

ZMap: una herramienta que puede escanear todo Internet en menos de...

ZMap es una herramienta de código abierto desarrollada por un grupo de investigadores de la Universidad de Michigan con la cual es posible escanear...

mdk3 creando fake APs y desconectando a todos en una red...

Hace poco me paso algo muy raro... estaba conectado en un wifi publico y de repente vi que existian muchas redes falsas, luego encontre...

UFONet – DDoS attacks via Web Abuse (XSS/CSRF)

UFONet - es una herramienta diseñada para lanzar ataques DDoS contra un objetivo, utilizando vectores 'Open Redirect' de aplicaciones web de terceros, como botnet.Mira...

Ingeniería social: El arte de manipular Recursos Humanos

La ingeniería social es el arte de manipular a los recursos humanos para obtener datos confidenciales que permitan tener acceso a determinada información.Consiste en...

Samsung Galaxy S3, cómo solucionar el problema de la muerte súbita

El problema de la muerte súbita afecta a terminales Samsung Galaxy S3, modelo GT-I9300 y a una serie en concreto del chip de memoria...

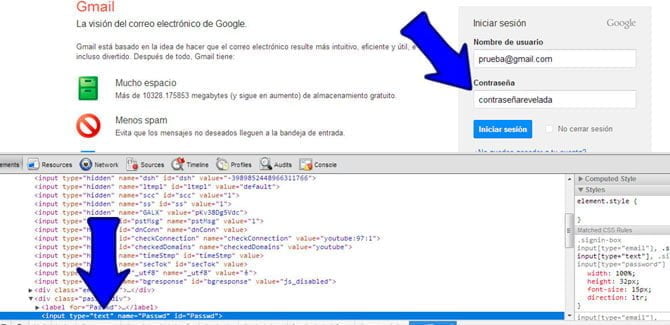

Como ver contraseña tras asteriscos?

En ocasiones cuando le das a guardar contraseña en algunos de los sitios que navegas (facebook, twitter, etc) se queda guardada tras asteriscos.Si olvidaste...

Cómo saber si tu Samsung Galaxy S3 es susceptible de la...

La muerte súbita del Samsung Galaxy S3 es uno de los grandes problemas a los que se ha enfrentado la compañía surcoreana en los...

¿Qué es Nmap? Por qué necesitas este mapeador de red

Aunque la mayoría de los administradores de red disponen de una gran cantidad de herramientas de monitorización y análisis de puertos... Nmap es quizás...

Profiling: Busqueda de información en Internet de personas, empresas, etc.

Lo que internet puede decir sobre una persona es muy interesante y los buscadores como Google no son la única herramienta disponible para encontrar...

WhatsApp | 5 Amenazas de seguridad que debes conocer para no...

WhatsApp, la plataforma de mensajería propiedad de Facebook, es una de las aplicaciones de mensajería más populares del mundo. Se estima que más de...

Cómo restaurar mensajes eliminados de WhatsApp (sin copia de seguridad de...

Imagina que borraste por error algunos mensajes importantes de WhatsApp de tu teléfono. Además, debes recuperar las imágenes de WhatsApp eliminadas lo antes posible....

¿Qué es la Deep Web y cómo funciona?

La Deep Web es un término que se refiere a partes de Internet que no se pueden encontrar a través de los motores de...

![[Account Killer] Elimina tu perfil de diversos Redes Sociales de forma Rápida y Sencilla](https://www.marindelafuente.com.ar/wp-content/uploads/2013/04/account-killer.jpg)