Ciudadano Digital es una plataforma unificada que permite a las personas autenticarse una sola vez (Single Sign-On, SSO) y acceder a múltiples servicios estatales de manera segura, sencilla y consistente. Funciona como una “puerta de entrada” digital al Estado: concentra la gestión de identidad, el acceso a trámites, notificaciones, consultas y beneficios, reduciendo fricción y mejorando la experiencia ciudadana.

Un “Ciudadano Digital” exitoso es mucho más que un login unificado: es el núcleo de una estrategia de transformación digital del Estado. Implica definir estándares, políticas y una arquitectura tecnológica sólida, pero también coordinar organismos, cuidar los datos personales, diseñar buenas experiencias y sostener la plataforma en el tiempo. La complejidad es alta, pero los beneficios—en eficiencia, transparencia y servicio al ciudadano—justifican la inversión y el esfuerzo de articulación interinstitucional.

Contenidos

Ciudadano Digital | Importancia para el sector público

- Ventanilla única real: Centraliza el acceso a servicios dispersos en distintos organismos, evitando que el ciudadano tenga que recordar múltiples usuarios y contraseñas.

- Eficiencia administrativa: Disminuye costos operativos (validación de identidad, recuperación de contraseñas) y facilita el intercambio de información de manera controlada entre áreas del Estado.

- Trazabilidad y transparencia: Permite auditar quién accedió a qué servicio y cuándo, fortaleciendo la rendición de cuentas y la seguridad jurídica.

- Inclusión y accesibilidad: Un diseño centrado en el usuario puede reducir barreras digitales (usabilidad, accesibilidad web, lenguaje claro) y ampliar el acceso a derechos y programas sociales.

- Base para la transformación digital: Establece un estándar de identidad y autenticación sobre el cual se pueden construir nuevos servicios y automatizaciones (interoperabilidad, firma digital, notificaciones electrónicas oficiales, etc.).

Implicancias clave de una implementación de “Ciudadano Digital”

1. Tecnológicas

- Gestión de identidad centralizada (IdP): El portal debe contar con un proveedor de identidad (Identity Provider) robusto que emita tokens y validaciones para los demás sistemas (OpenID Connect / OAuth 2.0, SAML 2.0, etc.).

- Interoperabilidad y estandarización: Los servicios deben hablar “el mismo idioma” de autenticación y autorización. Para sistemas legados, se requieren adaptadores, proxies o capas intermedias.

- Seguridad avanzada: Protección de datos personales, cifrado, control de sesiones, autenticación multifactor (MFA), gestión de riesgos y auditoría.

- Escalabilidad y disponibilidad: La plataforma debe soportar picos de tráfico (períodos de inscripción, vencimientos impositivos) y tener planes de contingencia/DRP.

2. Legales y normativas

- Protección de datos personales: Cumplir con la normativa (p. ej., Ley 25.326 en Argentina) sobre recolección, uso y almacenamiento de datos.

- Consentimientos y transparencia: El ciudadano debe saber qué datos comparte con cada organismo y con qué fin.

- Validez jurídica de actos digitales: Firma digital, notificaciones oficiales y constancias deben cumplir requisitos legales para ser equivalentes a procedimientos presenciales.

3. Organizacionales y de gobernanza

- Acuerdos interinstitucionales: Definir políticas de roles, responsabilidades y niveles de servicio entre organismos. ¿Quién administra usuarios? ¿Quién audita accesos? ¿Cómo se resuelven incidentes?

- Gestión del cambio: Capacitación interna, adaptación de procesos y cultura organizacional para que las áreas adopten y mantengan la plataforma.

4. Experiencia de usuario (UX) y comunicación

- Diseño centrado en el ciudadano: Formularios simples, lenguaje claro, soporte accesible, orientación para trámites.

- Comunicación y soporte: Estrategia de onboarding, ayuda paso a paso, canales de asistencia (chat, call center, tutoriales).

5. Datos e interoperabilidad

- Calidad y consistencia de datos: Evitar duplicidades, definir identificadores únicos (DNI, CUIL/CUIT u otros), normalizar catálogos.

- Flujos de información seguros: APIs, buses de datos o integradores deben manejar permisos granulares y registrar trazas.

¿Qué se debe esperar de este tipo de implementaciones?

- Beneficios graduales: No todo estará disponible desde el día 1. Es habitual un despliegue por etapas, empezando con servicios prioritarios o pilotos.

- Evolución continua: Nuevos servicios, mejoras de UX, incorporación de MFA, integraciones con bases externas (RENAPER, AFIP, padrones de salud, etc.).

- Política clara de identidad: Definir cómo se verifica la identidad (autodeclaración vs. verificación contra registros oficiales) y qué niveles de seguridad se aplican según el tipo de trámite.

- Gobernanza sólida: Comité o mesa de trabajo que priorice servicios, defina estándares y marque la estrategia a mediano y largo plazo.

- Métricas y monitoreo: KPIs de adopción, satisfacción, tiempos de respuesta, errores, seguridad.

¿Por qué suele ser complicado integrar servicios de distintas áreas con un solo SSO?

- Heterogeneidad tecnológica: Cada organismo puede usar lenguajes, frameworks y protocolos distintos. Algunos sistemas no soportan OIDC/SAML y requieren adaptaciones o reescrituras parciales.

- Sistemas legados (Legacy) y sin APIs: Aplicaciones antiguas que no fueron diseñadas para integración. Se necesitan proxies, scrapers o refactorizaciones costosas.

- Propiedad y gobernanza de datos: Los organismos pueden resistirse a compartir datos o cambiar procesos. Se requieren acuerdos formales y normas claras de intercambio.

- Requisitos de seguridad diferentes: No todos los sistemas necesitan el mismo nivel de autenticación o permisos. Diseñar roles y scopes comunes es complejo.

- Escalabilidad y performance: El IdP se vuelve un punto crítico. Debe manejar grandes volúmenes y asegurar alta disponibilidad.

- Gestión de identidades y perfiles: Unificar identidades duplicadas, resolver inconsistencias (por ejemplo, un ciudadano registrado con distintos correos en diferentes portales).

- Experiencia de usuario coherente: Un SSO técnico no garantiza una UX homogénea. Cada sistema puede tener interfaces dispares; la tarea de armonizarlas lleva tiempo.

- Normativa y responsabilidad legal: Determinar quién responde ante una brecha, cómo se auditan los accesos, cómo se atienden solicitudes de supresión de datos.

Buenas prácticas y recomendaciones

- Adoptar estándares abiertos (OIDC, OAuth2, SAML, SCIM) para facilitar integraciones y evitar vendor lock-in.

- Identity Provider robusto y probado (Keycloak, Zitadel, WSO2, etc.) en vez de construir un SSO desde cero.

- Modelo de madurez por fases: Definir hitos (MVP, expansión, consolidación, optimización) y medir resultados.

- Arquitectura modular: API Gateway, ESB o integradores para abstraer complejidades de sistemas legados.

- Seguridad por diseño (Security by Design): MFA, cifrado, auditorías periódicas, pruebas de penetration testing.

- Gobernanza y equipos multidisciplinarios: Legal, seguridad informática, UX, comunicación, desarrollo, soporte.

- Documentación y kits de integración: Guías, SDKs, ejemplos de código para que cada área técnica integre sus sistemas más rápido.

Estándares abiertos: OIDC, OAuth2, SAML, SCIM

Los estándares abiertos de identidad y acceso son la “gramática común” que permite que distintos sistemas se entiendan sin depender de un proveedor cerrado. A continuación se explican los cuatro más usados en plataformas gubernamentales modernas.

OAuth 2.0

- Qué es: Un framework de autorización (no de identidad) que permite a una aplicación (cliente) obtener acceso limitado a recursos protegidos en nombre de un usuario, sin compartir la contraseña.

- Actores: Resource Owner, Client, Authorization Server, Resource Server.

- Flujos típicos: Authorization Code (con PKCE), Client Credentials, Device Code, Refresh Token.

- Tokens: Access Token (a veces JWT), opcionalmente Refresh Token.

- Para qué usarlo: Delegar acceso a APIs y recursos; controlar scopes y tiempos de validez.

- Limitación: No define cómo identificar al usuario; para eso se usa OIDC.

OpenID Connect (OIDC)

- Qué es: Una capa de identidad sobre OAuth2. Añade el ID Token (JWT) y el endpoint userinfo para saber quién es el usuario autenticado.

- Scopes clave: openid (obligatorio), profile, email, etc.

- Formato: JSON Web Tokens (JWT) firmados (y a veces cifrados), JSON/REST.

- Para qué usarlo: Autenticación de usuarios, SSO web y mobile moderno, obtención de atributos básicos del ciudadano.

- Ventaja: Simplicidad y adopción masiva; existen SDKs para casi todos los lenguajes y frameworks.

SAML 2.0 (Security Assertion Markup Language)

- Qué es: Un estándar XML-based para intercambio de assertions de autenticación y autorización entre un Identity Provider (IdP) y un Service Provider (SP).

- Cómo funciona: Redirecciones del navegador que intercambian XML firmado digitalmente (Assertions) con atributos del usuario.

- Para qué usarlo: Integrar aplicaciones empresariales o legadas que ya soportan SAML. Amplia presencia en suites corporativas (ERP, LMS, etc.).

- Desventajas: Verbosidad (XML), más complejo de implementar y depurar que OIDC. Menor afinidad con móviles y SPAs.

- SCIM 2.0 (System for Cross-domain Identity Management)

- Qué es: Un estándar REST/JSON para aprovisionamiento y sincronización de identidades y atributos entre dominios (crear, actualizar, deshabilitar usuarios y grupos).

- Endpoints típicos: /Users, /Groups con operaciones CRUD estándar.

- Para qué usarlo: Automatizar altas/bajas de usuarios en múltiples sistemas sin procesos manuales ni planillas.

- Ventaja: Reduce errores, mantiene consistencia y ahorra tiempo operativo.

¿Cuál y cuándo usar alguno de estos estándares?

| Necesidad principal | Estándar | Qué resuelve | Formato / Transporte | Ejemplos típicos |

|---|---|---|---|---|

| Autorizar acceso a una API en nombre de un usuario | OAuth 2.0 | Delegación de permisos (scopes), emisión de Access Tokens | JSON/HTTP, JWT opcional | App móvil accede a API de turnos sin pedir contraseña |

| Autenticar y obtener identidad del usuario | OIDC | Login + ID Token con claims del ciudadano | JSON/HTTP, JWT | Portal SSO moderno, SPA/React, mobile apps |

| Integrar apps empresariales/legadas | SAML 2.0 | SSO basado en XML Assertions firmadas | XML/HTTP-POST/Redirect | ERP, intranets antiguas, LMS corporativos |

| Sincronizar cuentas y atributos entre sistemas | SCIM 2.0 | Aprovisionamiento y desprovisionamiento automatizado | JSON/REST | Alta automática de usuarios en un LMS desde el IdP central |

Clave: No son excluyentes. Podés usar OIDC/OAuth2 para autenticación y acceso a APIs, SAML para integrar un sistema viejo, y SCIM para mantener usuarios sincronizados.

Buenas prácticas al adoptar estos estándares

- Elegir primero OIDC/OAuth2 para lo nuevo; dejar SAML para lo que ya lo soporta.

- Tokens cortos + Refresh Tokens: mejor seguridad y control de sesiones.

- Firmar y validar correctamente tokens/assertions (verificar firmas, expiraciones, audience, issuer).

- Principio de mínimos privilegios: scopes y claims ajustados a cada servicio.

- Documentar y ofrecer SDKs/ejemplos para que los organismos integren más rápido.

- Automatizar el ciclo de vida de usuarios con SCIM para evitar cuentas huérfanas o desactualizadas.

Con estos estándares, un gobierno puede construir una arquitectura de identidad interoperable, segura y sostenible, reduciendo dependencia de proveedores cerrados y facilitando la integración incremental de nuevos servicios públicos.

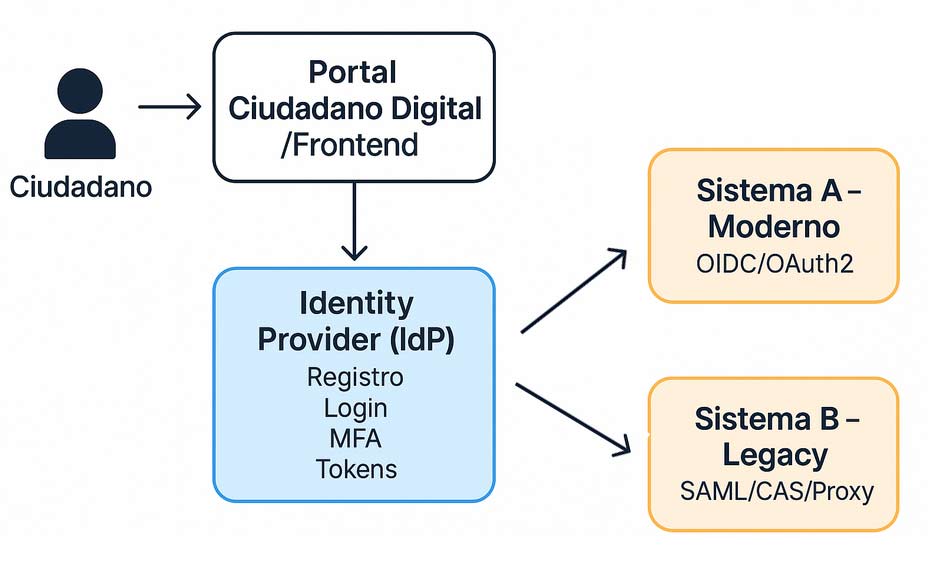

Ciudadano Digital | Arquitectura lógica

Para un sistema de “Ciudadano Digital” con SSO (Single Sign-On) entre múltiples sistemas del Estado, habria que pensarlo como una plataforma de identidad central (IdP) que emite credenciales y tokens para todos los demás sistemas (“proveedores de servicios”).

Componentes principales:

Identity Provider (IdP)

- Implementa OpenID Connect / OAuth 2.0 (moderno) y SAML 2.0 (para sistemas legacy).

- Gestiona: registro, login, recuperación de clave, MFA, perfiles, consentimientos.

- Ejemplos open source: Keycloak, Zitadel, WSO2 IS, Ory Hydra+Kratos, Gluu/FusionAuth.

Directorio de usuarios / Base de identidad

- DB propia, LDAP u otro store.

- Atributos mínimos: DNI/CUIL, nombre, email, teléfono, validaciones (RENAPER/AFIP si aplica), factores MFA.

API Gateway / Reverse Proxy (opcional pero muy útil)

- Centraliza validación de tokens y enrutamiento.

- Puede inyectar cabeceras con claims a sistemas legacy.

Adaptadores para sistemas externos

- Modernos: integran con OIDC (Authorization Code + PKCE).

- Legados: SAML, CAS, autenticación por cabeceras detrás de un proxy, o consumo de un “token introspection endpoint”.

- Provisioning: protocolo SCIM para crear/actualizar usuarios en apps que lo requieran.

Módulos transversales

- Auditoría y logs (quién accedió, cuándo, a qué servicio).

- Gestión de consentimientos y políticas de privacidad (Ley 25.326).

- Panel de administración para organismos (alta de apps, scopes, roles).

- Single Logout (SLO): opción para cerrar sesión en todos los sistemas.

Flujo típico

Registro

- Formulario + verificación (email/SMS).

- Validación de identidad (opcional/gradual): RENAPER, Mi Argentina, AFIP, etc.

- Aceptación de términos y autorización de uso de datos.

Login

- Usuario + clave + MFA (OTP/TOTP, SMS, app, FIDO2).

- El IdP crea sesión y emite tokens (ID Token, Access Token y Refresh Token).

Acceso a sistemas

- Desde el portal, el usuario selecciona un servicio.

- Redirección OIDC/SAML → IdP confirma sesión → devuelve token/assertion → Servicio otorga acceso sin volver a pedir credenciales.

Renovación / Revocación

- Tokens de corta duración + refresh tokens

- Revocar sesiones desde el “perfil ciudadano”.

Modelo de autorización

- Scopes y Claims: cada sistema solicita el mínimo de datos necesarios (principio de minimización).

- Roles: por organismo y por servicio (p.ej. role: «turnos.read»).

- ABAC/Attribute-based si necesitás reglas basadas en atributos (localidad, edad, etc.).

Consideraciones de seguridad

- Hash de contraseñas con Argon2/BCrypt.

- TLS en todos los canales.

- Rate limiting, protección CSRF, XSS, etc. (OWASP ASVS).

- Cifrado de datos sensibles en reposo.

- Logs firmados y segregados.

- Políticas de retención y borrado de datos.

Roadmap sugerido

Fase 0 – Diseño/Normativa

- Definir identificador único (DNI, CUIL/CUIT, ID interno).

- Política de privacidad, T&C, retención de datos.

- Elegir IdP y stack tecnológico.

Fase 1 – MVP

- Implementar IdP y Portal.

- Integrar 1 o 2 servicios piloto vía OIDC.

- Registro básico + MFA opcional.

Fase 2 – Escalamiento

- Incorporar SCIM y SAML para legados.

- Single Logout, auditoría avanzada.

- Panel de administración para organismos.

Fase 3 – Mejora continua

- Consentimiento granular.

- Notificaciones push, identity proofing avanzado.

- Firma digital de trámites dentro del portal.