Con la Identidad Auto-Soberana (en Inglés Self-Sovereign Identity (SSI)), los titulares o dueños de la identidad individual crean y controlan completamente sus credenciales, sin verse obligados a solicitar autorización de una autoridad intermediaria o centralizada y les da control sobre cómo se comparten y usan sus datos personales.

El usuario tiene un medio para generar y controlar identificadores únicos, así como alguna facilidad para almacenar datos de identidad.

Un SSI (Self-Sovereign Identity) puede ser una identidad descentralizada, pero también podría consistir de datos de una cuenta de redes sociales, un historial de transacciones en un sitio de comercio electrónico o la certificación de amigos o colegas.

En el paradigma de la identidad centralizada, una entidad externa proporciona la identidad de una persona. En el paradigma descentralizado de identidad, el usuario está en el centro del marco y no hay necesidad de que terceros emitan y administren una identidad.

Contenidos

Self-Sovereign Identity ¿Por qué una identidad digital?

Con más de tres mil millones de usuarios de Internet, cada uno con múltiples identidades digitales, la gestión de estas identidades es muy importante.

Las personas a menudo tenemos la sensación de que no tenemos control sobre nuestra información. Sí, somos ciudadanos en nuestro territorio, ¿pero lo somos como usuarios en la tierra de nadie de Internet?

¿Qué problemas resuelve la Auto-Identidad Soberana?

Las identidades auto soberanas (Self-Sovereign Identity) son un intento de resolver un par de problemas. El primero es el reconocimiento de que, incluso con el uso generalizado de los servicios digitales, todavía no tenemos una identificación digital.

Tenemos cuentas, cientos de ellas, pero al final no nos representan al 100% y de hecho ni siquiera están bajo nuestro control.

Esas cuentas son propiedad del proveedor, lo que nos permite utilizar el servicio, a cambio de los datos y la información que proporcionamos. Lo que nos lleva a la segunda cuestión: la confianza.

El usuario no tiene control total sobre su información, no tenemos forma de saber qué se comparte con otras partes y dependemos de otros al iniciar sesión en sitios web.

En este sentido, la Ley de Protección de Datos Europea, la GPDR, ha trabajado por resolver parte del problema, pero con todo, sigue habiendo robos masivos de información personal, y de hecho van en aumento.

La identidad auto soberana, o SSI, es el último modelo de identidad digital que permite a cualquier persona u organización mantener un control completo de su identidad y una total independencia de los intermediarios.

¿que son los Identificadores descentralizados?

Los identificadores descentralizados (IDD; DID, por sus siglas en inglés) son un tipo de identificador que permite una identidad digital verificable de forma descentralizada. Son un componente importante de las aplicaciones web descentralizadas.

IDD

Los IDD son un tipo de identificador que permite una identidad digital verificable y descentralizada. Se basan en el paradigma de auto-identidad soberana.

Un IDD identifica cualquier sujeto (por ejemplo, una persona, organización, cosa, modelo de datos, entidad abstracta, etc.) que el controlador del IDD decida que identifique. Estos están diseñados para permitir que quien administre un IDD pueda demostrar su control, así como también implementar su uso independientemente de cualquier registro centralizado, proveedor de identidad o autoridad certificadora.

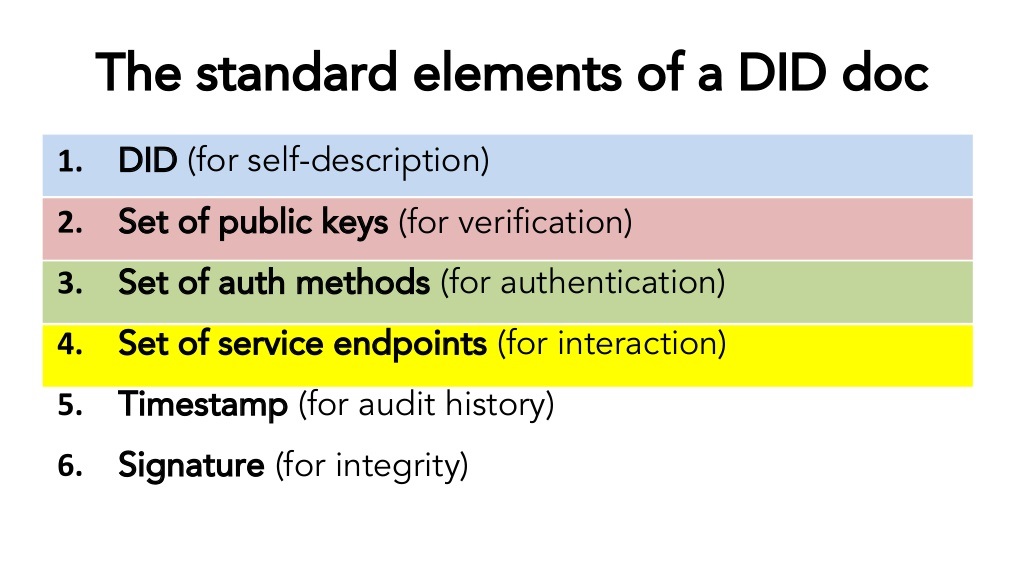

Los IDD son URIs que asocian un IDD de sujeto con un IDD de documento, lo que permite interacciones confiables asociadas con ese sujeto. Cada IDD de documento puede expresar material criptográfico, métodos de verificación o puntos de servicio, que proporcionan un conjunto de mecanismos que permiten que un controlador IDD demuestre su control.

Los puntos de servicio permiten interacciones confiables asociadas con el IDD de sujeto. Un IDD de documento puede contener semántica sobre el tema que identifica. Un IDD documento puede contener el propio IDD sujeto (por ejemplo, un modelo de datos).

Kaliya Young, activista de la identidad digital soberana

Hay que destacar otras iniciativas en la dirección de cambiar las identidades digitales del futuro, como la de la antigua jugadora olímpica de waterpolo Kaliya Young.

Desde que le diagnosticaron un linfoma de Hodgkin su vida dio un vuelco y se encontró con dificultad para gestionar toda su actividad en la red.

Ahora está trabajando para poder tener control de su identidad digital. Su objetivo es poder llevarla, por ejemplo, de Facebook a Google, o de ahí a la oficina de su médico, o a su banco, con la misma facilidad que puede enchufar cualquier dispositivo eléctrico en cualquier toma de corriente de cualquier pared.

No quiere que ninguna compañía o gobierno tenga la autoridad para rastrearla, cancelarla o suspenderla. Pero para obtener lo que quiere, Young necesita agregar una nueva capa a los protocolos de Internet, y en eso ha estado trabajando durante los últimos 15 años.

Young cree que si el SSI tiene éxito, reemplazará a Facebook y otros. Tal como dice, “estamos a punto de implementar arquitecturas que hubieran podido evitar de origen todos nuestros problemas de privacidad”.

Diez principios de identidad autosoberana

Estos principios intentan garantizar el control del usuario, que es la esencia de la identidad autónoma. Sin embargo, también reconocen que la identidad puede ser un arma de doble filo, utilizable tanto con fines beneficiosos como maléficos. Por ello, un sistema de identidad debe equilibrar la transparencia, la equidad y el apoyo a los bienes comunes con la protección del individuo.

Existencia.

Los usuarios deben tener una existencia independiente. Cualquier identidad autónoma se basa en última instancia en el inefable «yo» que está en el corazón de la identidad. Nunca puede existir enteramente en forma digital. Debe ser el núcleo del yo que se sostiene y apoya. Una identidad autosuficiente simplemente hace públicos y accesibles algunos aspectos limitados del «yo» que ya existe.

Control.

Los usuarios deben controlar sus identidades. Sujeto a algoritmos bien entendidos y seguros que garanticen la validez continua de una identidad y sus afirmaciones, el usuario es la máxima autoridad sobre su identidad. Siempre debe poder referirse a ella, actualizarla o incluso ocultarla. Deben poder elegir la celebridad o la privacidad, según prefieran. Esto no significa que un usuario controle todas las afirmaciones sobre su identidad: otros usuarios pueden hacer afirmaciones sobre un usuario, pero no deben ser fundamentales para la propia identidad.

Acceso.

Los usuarios deben tener acceso a sus propios datos. Un usuario siempre debe poder recuperar fácilmente todas las reclamaciones y otros datos dentro de su identidad. No debe haber datos ocultos ni guardianes. Esto no significa que un usuario pueda modificar necesariamente todas las reclamaciones asociadas a su identidad, pero sí que debe conocerlas. Tampoco significa que los usuarios tengan igual acceso a los datos de los demás, sólo a los suyos propios.

Transparencia.

Los sistemas y algoritmos deben ser transparentes. Los sistemas utilizados para administrar y operar una red de identidades deben ser abiertos, tanto en su funcionamiento como en su gestión y actualización. Los algoritmos deben ser libres, de código abierto, bien conocidos y lo más independientes posible de cualquier arquitectura particular; cualquiera debe poder examinar cómo funcionan.

Persistencia.

Las identidades deben ser duraderas. Preferiblemente, las identidades deben durar para siempre, o al menos tanto como desee el usuario. Aunque haya que rotar las claves privadas y cambiar los datos, la identidad permanece. En el vertiginoso mundo de Internet, este objetivo puede no ser del todo razonable, por lo que, como mínimo, las identidades deberían durar hasta que hayan quedado desfasadas por sistemas de identidad más recientes. Esto no debe contradecir el «derecho al olvido»; un usuario debe poder deshacerse de una identidad si lo desea y las reclamaciones deben modificarse o eliminarse según convenga con el paso del tiempo. Para ello es necesaria una separación firme entre una identidad y sus reivindicaciones: no pueden estar vinculadas para siempre.

Portabilidad.

La información y los servicios sobre la identidad deben ser transportables. Las identidades no deben estar en manos de una única entidad tercera, aunque sea una entidad de confianza de la que se espera que trabaje en el mejor interés del usuario. El problema es que las entidades pueden desaparecer – y en Internet, la mayoría acaba por hacerlo. Los regímenes pueden cambiar, los usuarios pueden trasladarse a distintas jurisdicciones. Las identidades transportables garantizan que el usuario mantenga el control de su identidad pase lo que pase, y también pueden mejorar la persistencia de una identidad a lo largo del tiempo.

Interoperabilidad.

Las identidades deben ser lo más ampliamente utilizables posible. Las identidades tienen poco valor si sólo funcionan en nichos limitados. El objetivo de un sistema de identidad digital del siglo XXI es que la información de identidad esté ampliamente disponible, traspasando las fronteras internacionales para crear identidades globales, sin perder el control del usuario. Gracias a la persistencia y la autonomía, estas identidades ampliamente disponibles pueden estarlo continuamente.

Consentimiento.

Los usuarios deben aceptar que se utilice su identidad. Cualquier sistema de identidad se basa en compartir esa identidad y sus reivindicaciones, y un sistema interoperable aumenta la cantidad de intercambio que se produce. Sin embargo, el intercambio de datos sólo debe producirse con el consentimiento del usuario. Aunque otros usuarios, como un empleador, una oficina de crédito o un amigo, puedan presentar reclamaciones, el usuario debe dar su consentimiento para que sean válidas. Tenga en cuenta que este consentimiento puede no ser interactivo, pero debe ser deliberado y bien entendido.

Minimización.

La divulgación de las reivindicaciones debe reducirse al mínimo. Cuando se revelen datos, dicha revelación debe implicar la cantidad mínima de datos necesaria para cumplir la tarea en cuestión. Por ejemplo, si sólo se pide una edad mínima, no debe revelarse la edad exacta, y si sólo se pide una edad, no debe revelarse la fecha de nacimiento, que es más precisa. Este principio puede apoyarse con la divulgación selectiva, las pruebas de rango y otras técnicas de conocimiento cero, pero la no correlatividad sigue siendo una tarea muy difícil (quizás imposible); lo mejor que podemos hacer es utilizar la minimalización para apoyar la privacidad lo mejor posible.

Protección.

Hay que proteger los derechos de los usuarios. Cuando existe un conflicto entre las necesidades de la red de identidad y los derechos de los usuarios individuales, entonces la red debe errar por el lado de preservar las libertades y derechos de los individuos por encima de las necesidades de la red. Para garantizarlo, la autenticación de la identidad debe realizarse mediante algoritmos independientes que sean resistentes a la censura y a la fuerza y que funcionen de forma descentralizada.

Es necesario tener en cuenta las distintas partes de su implementación tecnológica

Credenciales verificables o digitales

Emisores, titulares y verificadores.

Billeteras digitales.

Agentes digitales y centros.

Identificadores descentralizados (DID).

Blockchains.

Marcos de gobierno o de confianza.

DKMS (Sistema de Gestión de Claves Descentralizado).

Historia y evolución de la identidad digital

El viaje de las contraseñas a la biometría y la identidad digital descentralizada

Recorrer el carril de la memoria de la identidad digital es algo más que un viaje nostálgico; es un viaje fascinante que revela cómo las identidades digitales han evolucionado con el tiempo y han dado forma al paisaje digital en el que vivimos hoy en día. Exploremos la rica historia de la identidad digital, desde los albores de la era digital hasta los sofisticados métodos de autenticación multifactor que utilizamos hoy en día.

La era de las contraseñas (Las décadas de 1960 y 1970):

En los inicios de la informática, el concepto de identidad digital era tan sencillo como disponer de un nombre de usuario y una contraseña. Las limitaciones de la tecnología de la época influyeron mucho en esta estrategia. Las contraseñas eran, y siguen siendo, la forma más utilizada de autenticación de la identidad digital.

La llegada de los sistemas en red (década de 1980):

Con el avance de la tecnología y la aparición de los sistemas en red, surgió la necesidad de una forma más sólida de identidad digital. Para acceder a los distintos sistemas de una red, los usuarios debían autenticar su identidad para cada sistema, lo que daba lugar a una multitud de nombres de usuario y contraseñas.

El auge del inicio de sesión único (década de 1990):

El concepto de inicio de sesión único (SSO) surgió como solución al creciente problema de la gestión de numerosas contraseñas. Los sistemas SSO permitían a los usuarios autenticar su identidad una vez y acceder a múltiples sistemas dentro de una red. Esto supuso un paso importante hacia la simplificación de la gestión de accesos.

La era de la autenticación multifactor (década de 2000):

A medida que el mundo digital se expandía, también lo hacían los riesgos de seguridad. Esto llevó a la evolución de la autenticación multifactor (AMF), que proporcionó una capa adicional de seguridad. La AMF se basa en dos o más pruebas, o factores, en el proceso de autenticación, combinando algo que el usuario sabe (como una contraseña), algo que tiene (como un dispositivo móvil) y algo que es (como una huella dactilar).

La revolución biométrica (finales de la década de 2000 – actualidad):

La llegada de la tecnología biométrica supuso un cambio radical en el panorama de la identidad digital. Esta tecnología introdujo una nueva forma de identificador digital: características físicas o de comportamiento únicas, como huellas dactilares, rasgos faciales, patrones de voz o dinámica de pulsación de teclas. Los identificadores biométricos ofrecen mayores ventajas de seguridad, ya que son difíciles de falsificar, robar o replicar.

La biometría también proporciona un nivel de comodidad incomparable con los métodos anteriores, ya que los usuarios no necesitan recordar contraseñas complejas ni llevar consigo fichas físicas. Las tecnologías biométricas siguen evolucionando rápidamente y ofrecen diversas aplicaciones en varios sectores, desde la banca a las fuerzas de seguridad, la sanidad y los servicios gubernamentales. La introducción de la biometría móvil, como el reconocimiento de huellas dactilares en los teléfonos inteligentes, ha hecho de la tecnología biométrica un elemento cada vez más presente en nuestra vida cotidiana.

El Futuro: Identidad digital descentralizada e identidad autosuficiente (Predicciones de futuro):

A medida que avanzamos, la identidad digital se encuentra en una encrucijada apasionante, preparada para centrarse más que nunca en el usuario. Vemos conceptos emergentes como las identidades digitales descentralizadas y la identidad autosuficiente, que marcan el comienzo de una nueva era en la que los individuos tienen un control sin precedentes sobre sus propios datos.

Las identidades digitales descentralizadas representan el futuro en el que los usuarios son propietarios de sus datos personales, distribuidos en numerosos sitios o dispositivos en lugar de en un repositorio central. Esta arquitectura no sólo refuerza la privacidad y la seguridad, sino que también permite a los usuarios dictar las facetas de su identidad que desean revelar. Combinado con la tecnología biométrica, este enfoque garantiza una autenticación sólida al tiempo que preserva el control del usuario sobre sus datos biométricos personales.

Por su parte, la identidad auto-soberana permite a los individuos controlar sus identidades digitales sin intermediarios. La fusión de este modelo con la biometría significa una era en la que los individuos poseen sus datos de identidad -incluidos los biométricos- y pueden decidir cómo, dónde y con quién comparten su información.

A medida que la tecnología blockchain sigue evolucionando e integrándose más profundamente en nuestras vidas digitales, estos modelos descentralizados y auto-soberanos combinados con la autenticación biométrica están a punto de convertirse en la nueva norma, fortaleciendo los pilares de la confianza, la seguridad y el control del usuario en el panorama de la identidad digital.

Las revoluciones de la identidad digital han cambiado significativamente nuestras interacciones digitales. Estos cambios dan prioridad a la seguridad, la privacidad y la capacitación individual.